[ad_1]

El phishing es un tipo de ciberataque en el que los “peces” pinchan a las víctimas, intentando robarles información confidencial o infectarlas con malware. Aunque no es una amenaza nueva, todavía está muy extendida. De hecho, según la estación Cada día se envían 3.400 millones de correos electrónicos de phishing – Lo que significa que aproximadamente el 1,2% de todos los correos electrónicos son maliciosos.

La razón por la que son tan eficaces es que están en constante evolución, lo que hace extremadamente difícil identificar intenciones maliciosas. También hay mucho que decir sobre el error humano y el descuido con el que muchos de nosotros abrimos y hacemos clic en los correos electrónicos sin pensarlo dos veces.

A continuación, profundizaré en las principales señales de alerta a buscar y explicaré más sobre cómo detectar estas amenazas de phishing. Empecemos.

Phishing en pocas palabras

Ataques de phishing Utilice tácticas de ingeniería social para obligar a las víctimas a revelar información como datos personales, registros, contraseñas, detalles financieros y similares.

Lo hacen comunicándose (generalmente por correo electrónico) e incluyendo un enlace a un sitio web falso en el mensaje. Aunque un sitio de phishing parece (y a menudo lo parece) muy convincente, normalmente está diseñado para robar información valiosa y desviarla hacia las alcantarillas electrónicas. Después de eso, puede usarse para cometer ataques adicionales o incluso fraude de identidad.

Si bien los sitios de phishing suelen parecer muy convincentes, normalmente están diseñados para robar información valiosa.

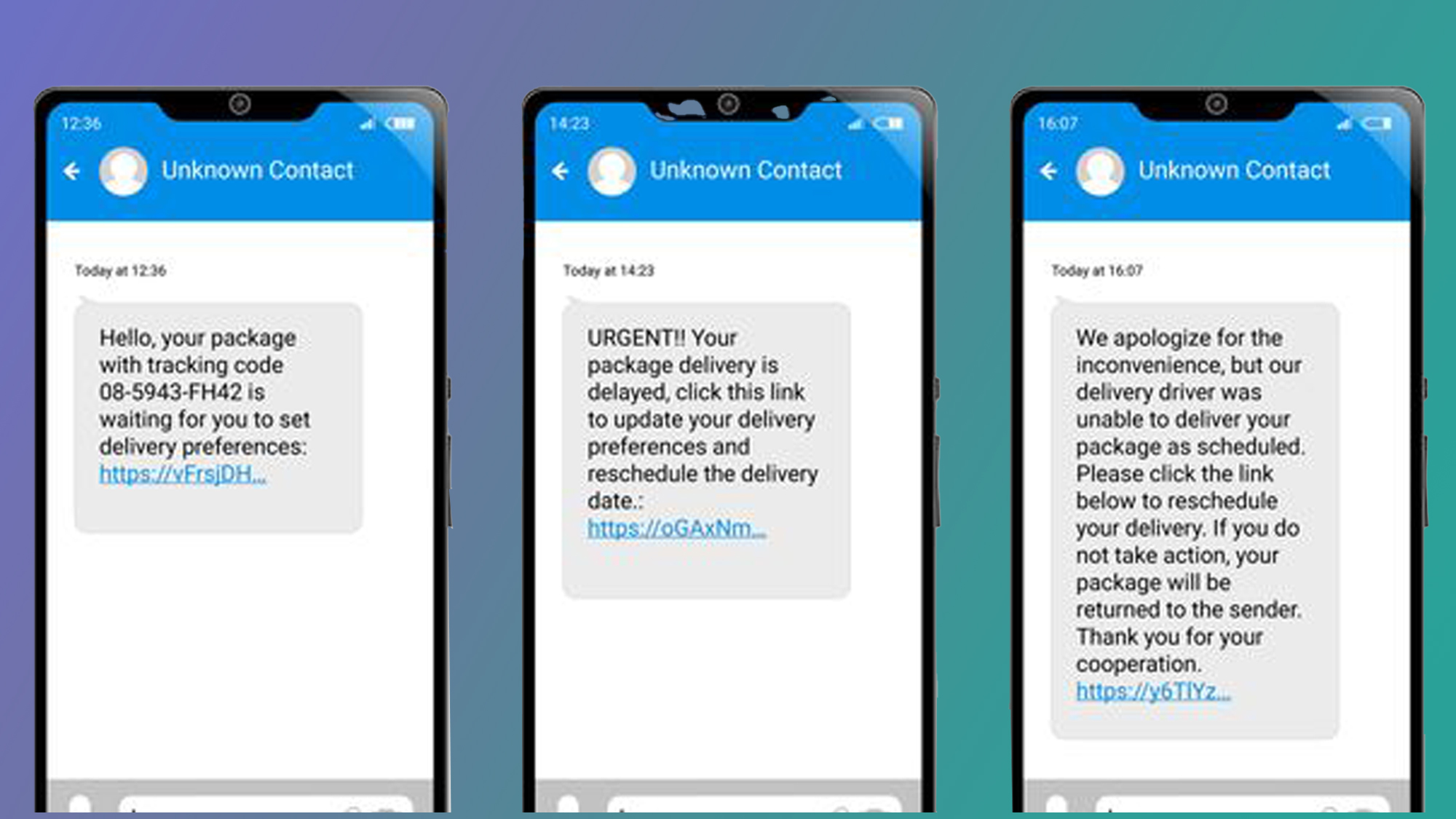

Sería negligente mencionar que, aunque las estafas se envían principalmente por correo electrónico, no es la única forma en que se propagan. Los piratas informáticos también participan en phishing por vídeo, phishing por SMS y más.

Esencialmente (y desafortunadamente), cualquier formato de comunicación puede usarse para el phishing, pero me centraré en el phishing, ya que es el más frecuente.

Cuando se dirigen a personas con estafas de phishing, los piratas informáticos suelen imitar comunicaciones legítimas de organizaciones acreditadas para hacer que su ataque cibernético sea más convincente.

Hay un sentido general de urgencia en estos mensajes, destinado a bajar la guardia de la víctima y “alentarla” a saltar. El objetivo aquí es crear la impresión de que esperar y analizar el correo electrónico/mensaje es incorrecto, y que actuar (hacer clic en un enlace, abrir un archivo adjunto) es crucial – lo cual es crucial – lo cual es crucial – nunca El caso. Sin embargo, observemos los signos típicos de un correo electrónico de phishing.

1. Autoridad y urgencia

Como mencioné anteriormente, recibir cualquier correo electrónico que lo apresure a hacer clic en un enlace o tomar una decisión rápida es una decisión que espera que no se detenga a pensar si se trata de correspondencia legítima o no.

Por lo tanto, si recibe un correo electrónico que le pide que actúe antes de que sea demasiado tarde o que evite perderse una gran oferta, no espere. En su lugar, lea siempre todo el correo electrónico con atención y calma.

A veces, los estafadores recurren a intentos baratos de provocar una reacción, como el miedo. No dejan de pretender ser hospitales que dan malas noticias o médicos con correspondencia importante y urgente.

La conclusión aquí es que, como regla general, cualquier correo electrónico que genere una respuesta emocional como miedo o pánico debe tratarse como sospechoso. Si siente la necesidad de hacer clic en un enlace dentro de un correo electrónico de inmediato, aquí es exactamente cuando debe detenerse.

2. Es demasiado bueno para ser verdad

Un viejo refrán dice: “No hay almuerzo gratis”. Aunque este dicho económico se aplica en la mayoría de los casos, la idea de obtener algo gratis provoca constantemente que millones de personas tengan problemas con los correos electrónicos de phishing.

Los estafadores lo saben, por lo que a menudo atraen a víctimas potenciales con artículos de gran valor. Los ejemplos incluyen entradas para conciertos, medicamentos recetados, tiradas de productos de edición limitada, cualquier cosa que parezca “gratuita” y anime a las víctimas a hacer clic en ese enlace.

Más precisamente, los estafadores se aprovechan del miedo a perderse algo (FOMO) y confían en el hecho de que las personas pueden actuar antes de pensar. Una vez más, la velocidad es la consideración crítica aquí: cuanto menos tiempo tenga para pensar en el por qué y el cómo, mayores serán las posibilidades de acción.

Para aumentar aún más las posibilidades de que sus ataques funcionen, los estafadores también combinan estas “ofertas” con precios increíblemente bajos, recompensas u otros incentivos para obligar a las víctimas a hacer clic y compartir sus datos. Entonces, si suena demasiado bueno para ser verdad, probablemente lo sea.

3. Mala sátira, peor poder

Los mensajes de fuentes legítimas, como centros médicos, bancos, empresas y similares, suelen ser revisados y editados cuidadosamente para evitar la propagación de errores ortográficos y gramaticales.

Aunque es imposible evitar estos errores todo el tiempo, los errores evidentes a menudo pueden indicar phishing, especialmente si el correo electrónico afirma provenir de una fuente legítima que debería saberlo mejor.

Como siempre, leer cada correo electrónico con atención y calma puede impedirle responder emocionalmente a la urgencia. Cuanto más tranquilo seas, más observador te volverás como hábito, lo que hará más fácil detectar malas ortografía y gramática, lo que en última instancia te ayudará a detectar un posible ataque de phishing.

4. Correos electrónicos impersonales de usuarios anónimos

Es común que su médico, banco, lugar de trabajo, etc. conozcan su nombre y lo utilicen en comunicaciones formales que requieran que usted tome algún tipo de acción. Esto también sucede durante la correspondencia por correo electrónico con personas reales que se comunican con usted por primera vez. Después de todo, sólo está siendo educado.

Por el contrario, saludos genéricos como “Estimado cliente”, “Estimado señor/señora”, etc., pueden ser una posible señal de alerta y una señal de que podría estar viendo un correo electrónico de phishing procedente de una fuente externa hambrienta de sus datos.

5. Discrepancia de dominio

Una de las señales más obvias y fáciles de detectar de que podría estar viendo un correo electrónico de phishing es una falta de coincidencia de dominio. Entonces, si un correo electrónico dice ser de una empresa como AmazonasPor ejemplo, vale la pena comprobar el dominio de correo electrónico para ver si coincide. Si se ve algo, esto podría ser una señal de alerta.

Cuando se trata de cómo determinar si el dominio de una empresa es legítimo o no, puede utilizar correos electrónicos anteriores que sepa que son legítimos para compararlos con el resultado sobre el que está advirtiendo.

Si un correo electrónico sospechoso dice ser de Amazon, verifique el dominio del correo electrónico

Al hacer esto, es fundamental estar muy atento y estar atento incluso a las diferencias más sutiles, como Amazon en lugar de Amazon, por ejemplo.

También se debe aplicar la misma vigilancia a cualquier enlace incluido en el mensaje, ya que los dominios inusuales son un buen indicador de un intento de phishing (sin mencionar la falta de HTTP).

Incluso diría que monitorear y comparar nombres de dominio debería convertirse en un hábito para todos los correos electrónicos que reciba, porque esta es una de las mayores señales de que algo está pasando.

6. Adjuntos individuales

Esta es prácticamente una combinación de las cinco señales de alerta anteriores. Notar archivos adjuntos en mensajes de remitentes desconocidos, como enlaces, documentos, imágenes y similares, suele ser una señal de alerta. Si no espera o no reconoce un archivo adjunto, ¡no lo abra!

Estos archivos adjuntos pueden contener rescate O malware, incluso si el mensaje dice ser un extracto, una factura u otros documentos “importantes”.

También querrás tener cuidado con los códigos QR falsos, especialmente porque los estafadores los utilizan cada vez más. Escanear un código QR dentro de un correo electrónico sospechoso puede ser extremadamente peligroso y conducirte directamente a un sitio de phishing.

¿Sospechas que estás siendo abandonado?

Ahora que sabes más sobre qué son los correos electrónicos de phishing y cómo funcionan, quiero repasar un poco lo que debes hacer una vez que hayas identificado lo que crees que es un ataque de phishing.

Si recibe un correo electrónico del que no está seguro, uno de los primeros pasos puede ser comunicarse directamente con el remitente para obtener aclaraciones adicionales, como comunicarse con el servicio de atención al cliente.

Ten siempre en cuenta que la mayoría de empresas, como tu banco, por ejemplo, no te pedirán que entregues información personal por correo electrónico. Si el remitente afirma ser de su banco, es una señal confiable de que probablemente esté considerando un intento de phishing.

En última instancia, deberías denunciar el correo electrónico como phishing. Hoy en día, la mayoría de los proveedores de correo electrónico hacen que este proceso sea simple y rápido, y esté disponible con solo unos pocos clics/toques.

[ad_2]

Source Article Link