[ad_1]

La plataforma de redes sociales Bluesky tiene más de 27 millones de usuarios.Crédito: Peter Kovac/Alamy

El setenta por ciento de naturaleza Lectores que respondieron a encuesta en línea Utilizan la plataforma de redes sociales Bluesky, que se parece mucho a X (antes Twitter) y que ha ganado popularidad en los últimos meses, en particular desde Elecciones estadounidenses en noviembre.

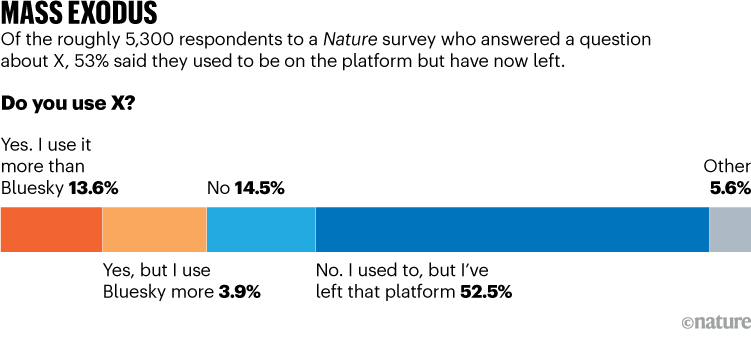

Aunque la encuesta no es una representación estadística naturaleza Los lectores o la comunidad científica en su conjunto, se hace eco El entusiasmo final de Plzewski Entre los investigadores y Decepción con x. De los aproximadamente 5.300 lectores que respondieron a una pregunta sobre X, el 53% dijo que solían estar en X pero que ahora se han ido (ver “Éxodo”).

Fuente: L. Balduf et al. preimpresión en Arxiv https://doi.org/10.48550/arxiv.2501.11605 (2025)

“Blozki es mucho mejor para la ciencia. Hay mucha menos toxicidad, desinformación y distracciones”, escribió un encuestado. “Mi alimentación es casi exclusivamente científica y recibo actualizaciones sobre investigaciones relevantes y oportunas”, escribió otro.

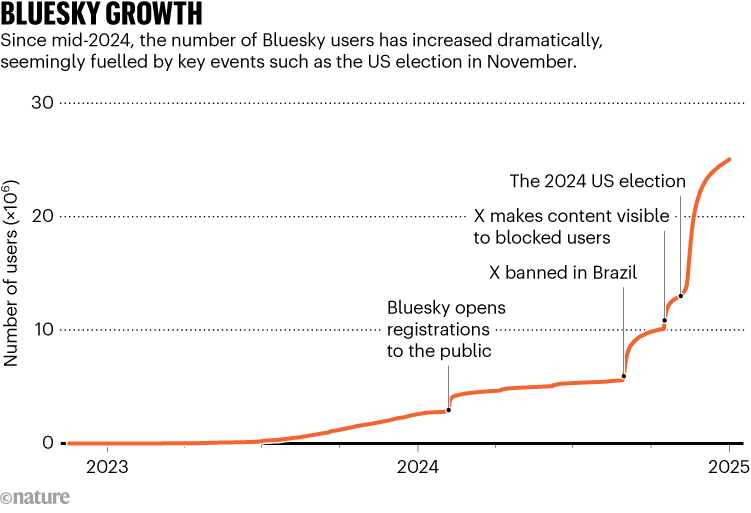

Bluesky tiene ahora más de 27 millones de usuarios y es muy similar en funcionalidad y experiencia de usuario a X, que ha sido durante mucho tiempo una plataforma para que los científicos discutan y publiquen su trabajo. x ha perdido el favor de algunos empresarios posteriores Elon Musk Compré el dispositivo en octubre de 2022.

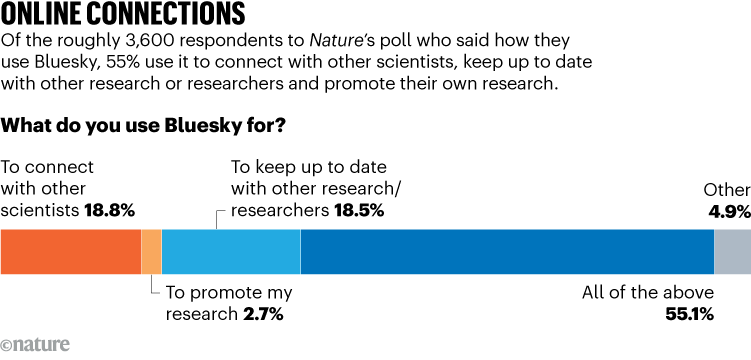

en naturalezaEncuesta, el 55% de los encuestados a la pregunta “¿Para qué utilizas BlueSki?” Dijo que era una combinación de tres actividades relacionadas con la investigación: comunicarse con otros científicos, mantenerse al día con otras investigaciones o investigadores y promover su propia investigación (ver “Comunicación en línea”).

Fuente: L. Balduf et al. preimpresión en Arxiv https://doi.org/10.48550/arxiv.2501.11605 (2025)

En total, respondieron casi 6.000 lectores. naturaleza Encuesta, que se realizó del 14 al 17 de enero de 2025. Solicitamos respuestas a naturaleza sitio web, En las redes sociales y en Naturaleza circundanteun boletín informativo por correo electrónico. De los casi 5.000 encuestados que respondieron una pregunta sobre su trabajo, el 85% (o 3.970) dijeron que eran científicos en activo. Un número similar respondió a una pregunta sobre el campo de estudio: el 38% dijo trabajar en ciencias biológicas, el 11% en ciencias de la computación o la información, el 9% en ciencias físicas y el 9% en ciencias ambientales. Las respuestas provinieron de científicos de 84 países o regiones, la mayoría de los cuales procedían de Estados Unidos (33%), seguido del Reino Unido (15%) y Alemania (12%).

Sentimientos positivos

Miles de encuestados escribieron con franqueza sobre cómo creen que Bluesky se compara con Friendly, más amable, más amable, más colegiado, más exclusivo, más pacífico y más seguro.

La sensación de seguridad es especialmente valiosa para los investigadores que enseñan o dirigen equipos. “Siento que puedo recomendarlo a estudiantes y aprendices. No puedo hacerlo para X, no es un espacio de aprendizaje seguro”, escribió un encuestado.

Algunos han escrito que Bluesky es un mejor foro que X para discutir sobre ciencia, porque allí la discusión es más mesurada y más centrada, con menos hostilidad. “Creo que es lo menos equivalente a la ciencia”, dijo un encuestado.

Pero con un debate menos acalorado y menos usuarios que X, algunos encuentran aburrido a Bluesky. Eso puede cambiar si continúa atrayendo nuevos usuarios a un ritmo (ver “Crecimiento de Bluesky”). “Estuvo prácticamente inactivo hasta noviembre de 2024”, escribió un encuestado. “Ahora parece haber una masa crítica de investigadores en mi campo para encontrar nuevas investigaciones y conectarse nuevamente”.

Fuente: L. Balduf et al. preimpresión en Arxiv https://doi.org/10.48550/arxiv.2501.11605 (2025)

¿Menos fascistas?

Otros signos a favor de Bluesky citados por los participantes de la encuesta incluyen la percepción de que hay menos “nazis” en la plataforma que X y menos racismo; No pertenece ni se considera afectado por el almizcle; Y no aloja anuncios.

No se pudo contactar a X para comentar sobre estas críticas antes de la publicación de este artículo.

No todo naturaleza A los lectores les encanta Plozki. Una crítica que surgió en las respuestas de la encuesta es que se trata de una cámara de resonancia de la izquierda. “Bluesky está lleno de locos que te amenazarán con violencia si no estás de acuerdo con la narrativa liberal”, dijo un acusado.

[ad_2]

Source Article Link