[ad_1]

- Los estafadores pueden combinar varios archivos ZIP en un solo archivo

- El software de archivo rara vez lee o muestra todos los archivos combinados

- Como resultado, los estafadores pueden introducir malware en el dispositivo.

Los piratas informáticos utilizan secuencias de archivos ZIP para eludir las soluciones de seguridad e infectar sus objetivos malware Los expertos advirtieron a través de correos electrónicos.

Un informe de los investigadores de ciberseguridad Perception Point explica cómo recientemente notaron una de esas campañas mientras analizaban un ataque de phishing.

El encadenamiento de archivos ZIP es un tipo de ataque en el que se combinan varios archivos ZIP en un solo archivo para engañar al software de archivo y a las soluciones antivirus.

Aliviar el problema

Como explica Perception Point, los estafadores crearán dos (o más) archivos ZIP: uno completamente intacto, que tal vez contenga un archivo .PDF limpio o algo similar, y otro que contenga el malware. Luego agregan los archivos ZIP en un solo archivo que, si bien aparece como un solo archivo, contiene múltiples directorios centrales que apuntan a diferentes conjuntos de entradas de archivos.

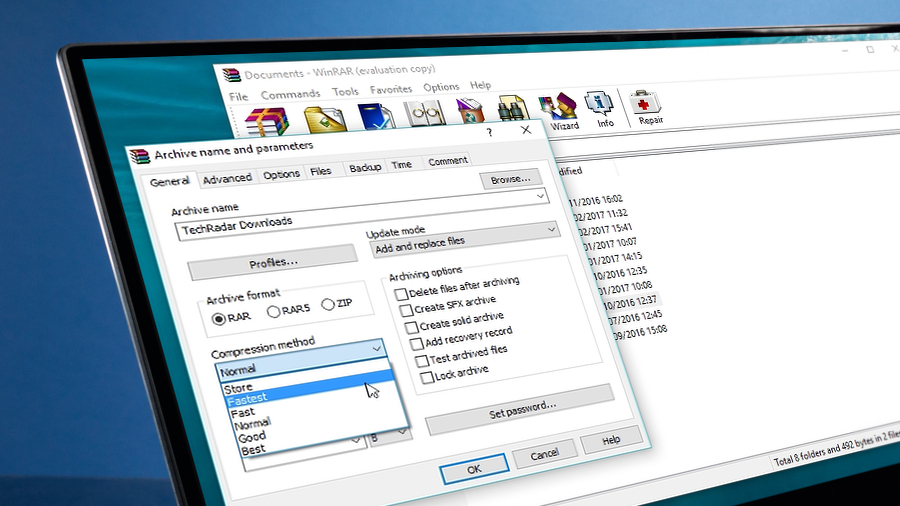

Diferentes herramientas de archivo, como Winzip, WinRaR, 7zip y otras, manejan este tipo de archivos de manera diferente, lo que permite a los estafadores eludir las soluciones de ciberseguridad e infectar el dispositivo objetivo. 7zip, por ejemplo, sólo lee el primer archivo ZIP, lo que puede poner en riesgo su seguridad. Sin embargo, puede advertir al usuario sobre datos adicionales. WinRaR lee todas las estructuras ZIP y detectará malware, mientras que el Explorador de archivos de Windows sólo mostrará el segundo archivo ZIP.

En la práctica, esto significa que los estafadores enviarán los habituales mensajes de phishing. Correo electrónicoO “advertir” a la víctima sobre una factura pendiente o un paquete no entregado. La víctima descarga y ejecuta el archivo adjunto y, sin darse cuenta, se infecta con un troyano o malware similar.

Perception Point sostiene que las “herramientas de detección tradicionales” a menudo no logran descomprimir y analizar completamente estos archivos ZIP y propone su propia solución (¿quién lo creería?).

“Al analizar cada capa de forma iterativa, se garantiza que no se pasen por alto amenazas ocultas, sin importar cuán profundamente enterradas estén: las cargas útiles profundamente anidadas u ocultas se revelan para un análisis más detallado”.

Sin embargo, tener cuidado con los archivos adjuntos de correo electrónico y no descargar cosas de fuentes no verificadas debería mantenerte seguro de todos modos.

a través de pitidocomputadora

También te puede gustar

[ad_2]

Source Article Link